Hast du schon mal deine Firma "geshodant"? Das ist wie Googlen, nur für das Internet of Things (IoT). Statt nach Websites, suchst du auf Shodan nach Geräten, die mit dem Internet verbunden sind.

❓🤨❓

Alles klar? Nicht? Okay! Hier sind die Basics …

Was ist Shodan?

Shodan ist eine Suchmaschine für Geräte und Dienste, die im Internet stehen. Also Server, Webcams, Steuerungen, SmartHome Devices, Datenbanken und so weiter. Die wurde 2009 von John Matherly entwickelt. Ich hab ihn vor ein paar Jahren auf einer IT-Security-Konferenz kennengelernt. Da hat er ein bisschen was über Hintergründe und Beweggründe erzählt. Cooler Typ!

Shodan scannt alle IPs im Internet, also 4,3 Milliarden. Jede einzelne hat nochmal 65.535 TCP- und 65.535 UDP-Ports. Die werden alle rund um die Uhr gescannt! Die Infos werden dann in Shodan gespeichert und veröffentlicht. Dazu zählt zum Beispiel auch der Service-Banner, also die Meta-Daten, die bei jedem Port hinterlegt sind. Ich komme gleich noch mal darauf zurück.

Du bekommst nicht nur eine Momentaufnahme, sondern auch historische Daten. Die sind besonders interessant für Cyber-Versicherung, um zu sehen, ob Firmen ihre Security-Haltung auch durchgehend ernst nehmen, oder ob sie während eines Vorfalls grobe Patzer hatten.

Was kann ich mit Shodan machen?

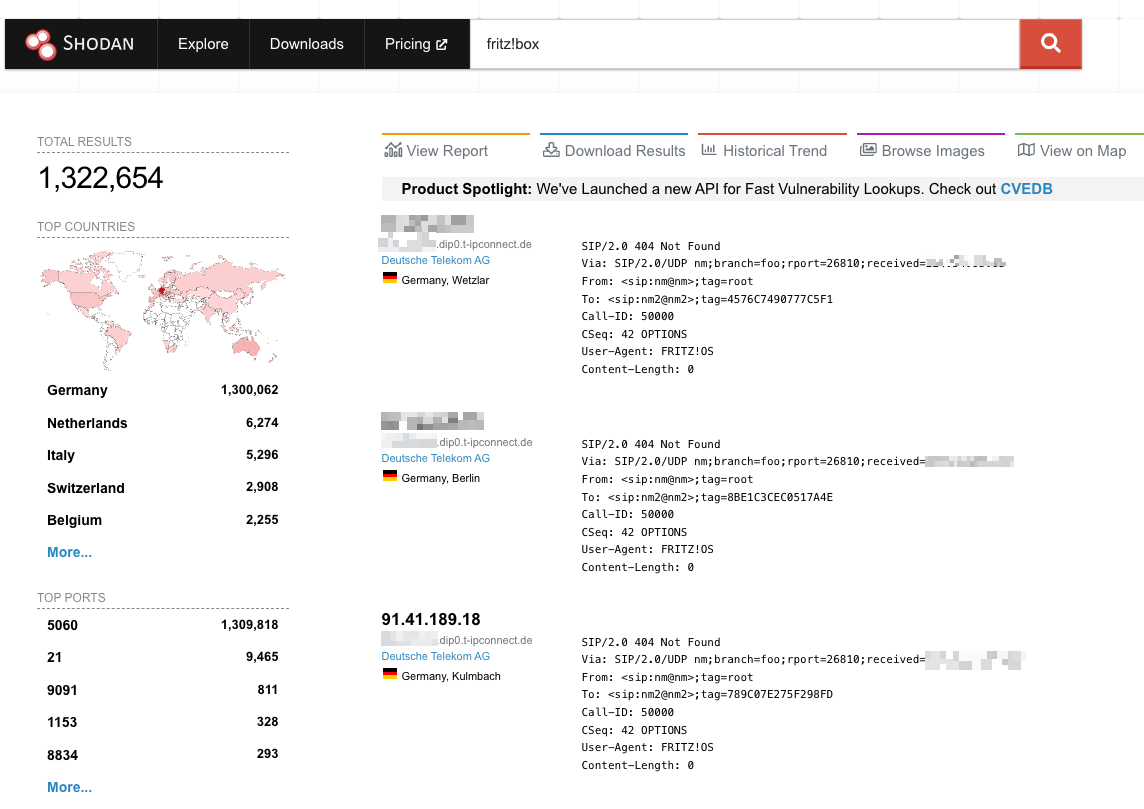

Du gehst auf https://shodan.io und benutzt es wie eine normale Suchmaschine. Du suchst aber nicht nach einem "Rezept für Mohnnudeln", sondern nach einem Gerätenamen, zum Beispiel "Fritz!Box". Du bekommst 1,3 Millionen Einträge angezeigt, und das allein in Deutschland.

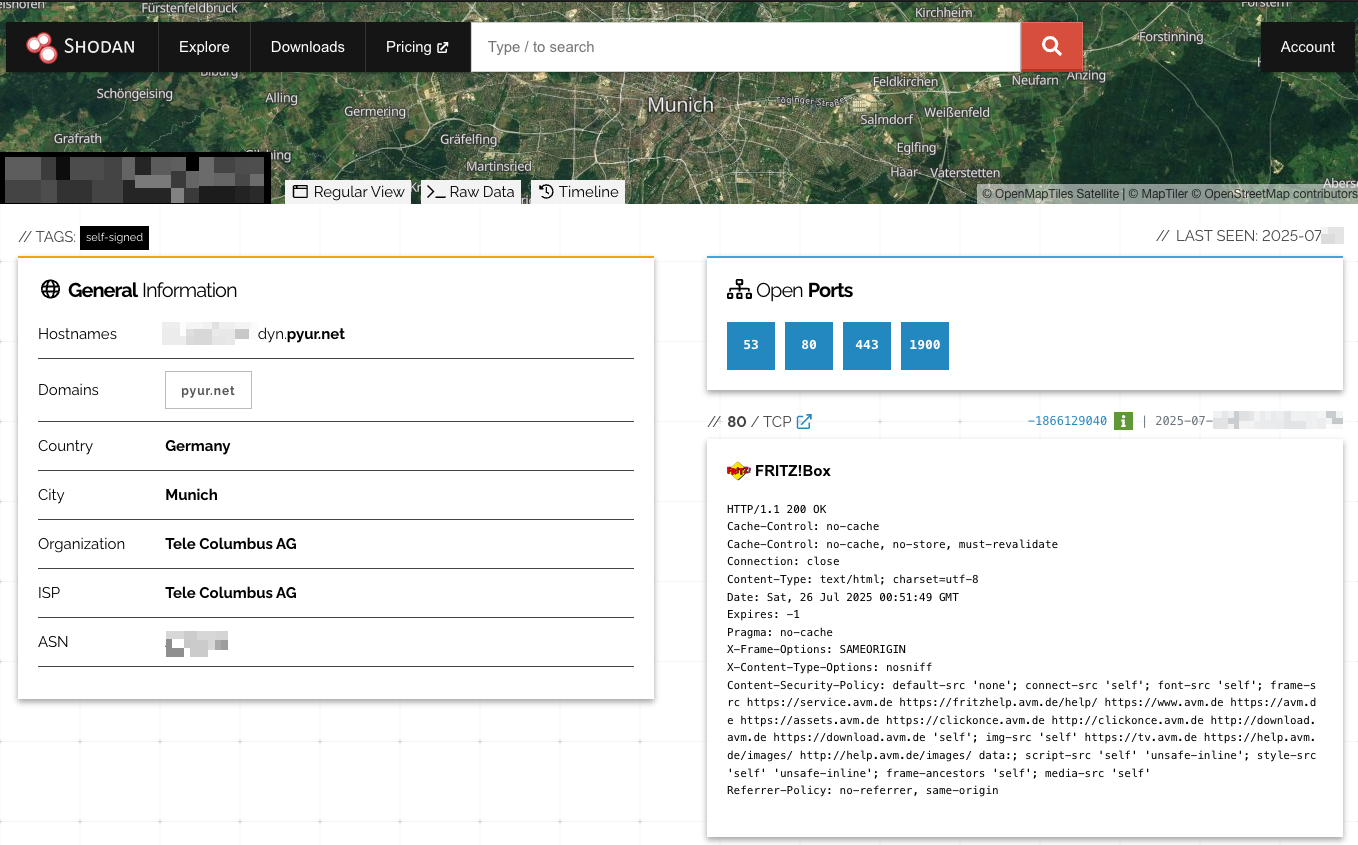

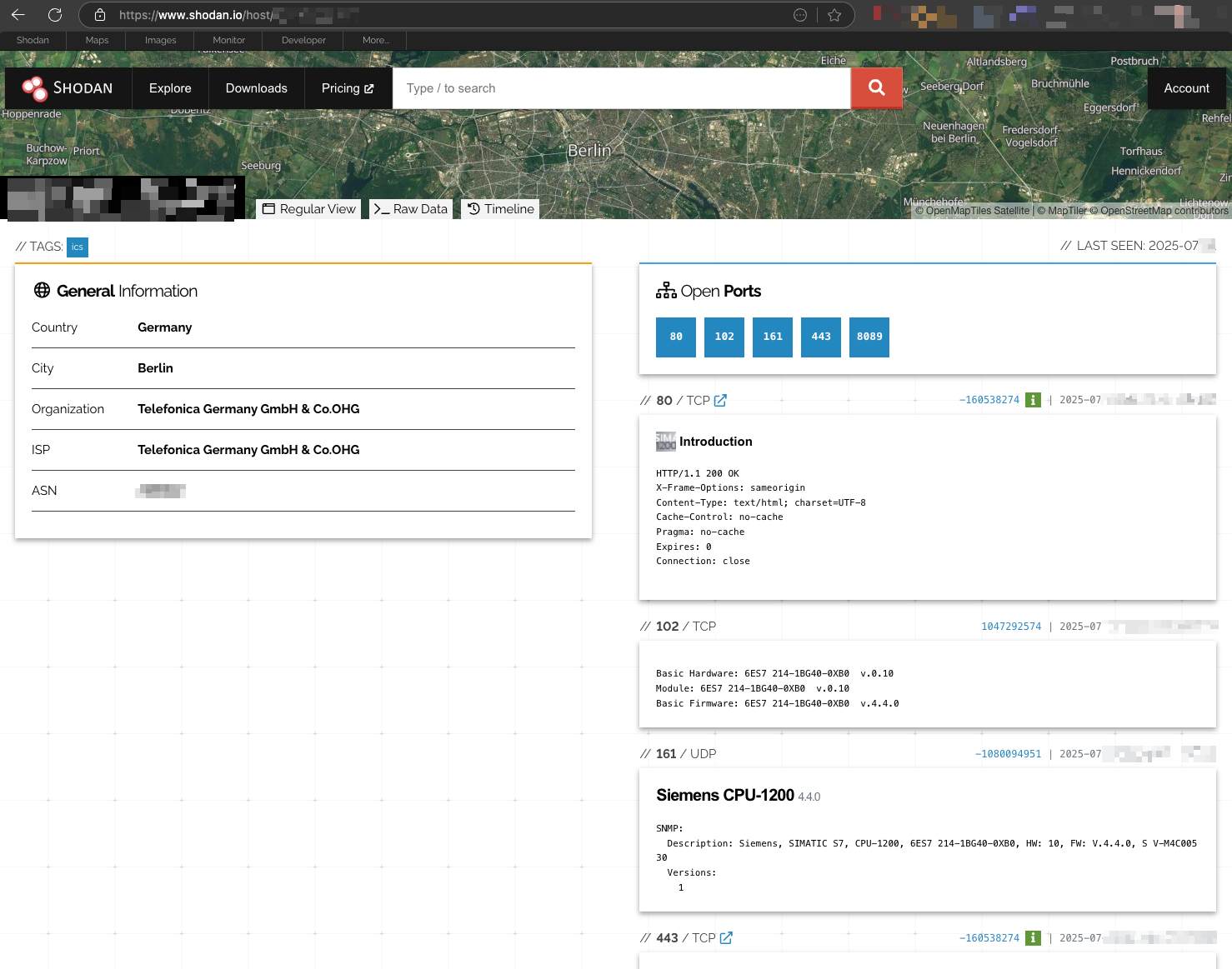

Wenn du auf ein Suchergebnis klickst, bekommst du mehr Infos dazu. Hier siehst du, um welches Gerät es sich handelt, welche Ports offen sind und welche Dienste zur Verfügung stehen. Jeder Dienst hat auch ein Service-Banner mit allerlei technischen Infos. Den findest du unten rechts im Screenshot.

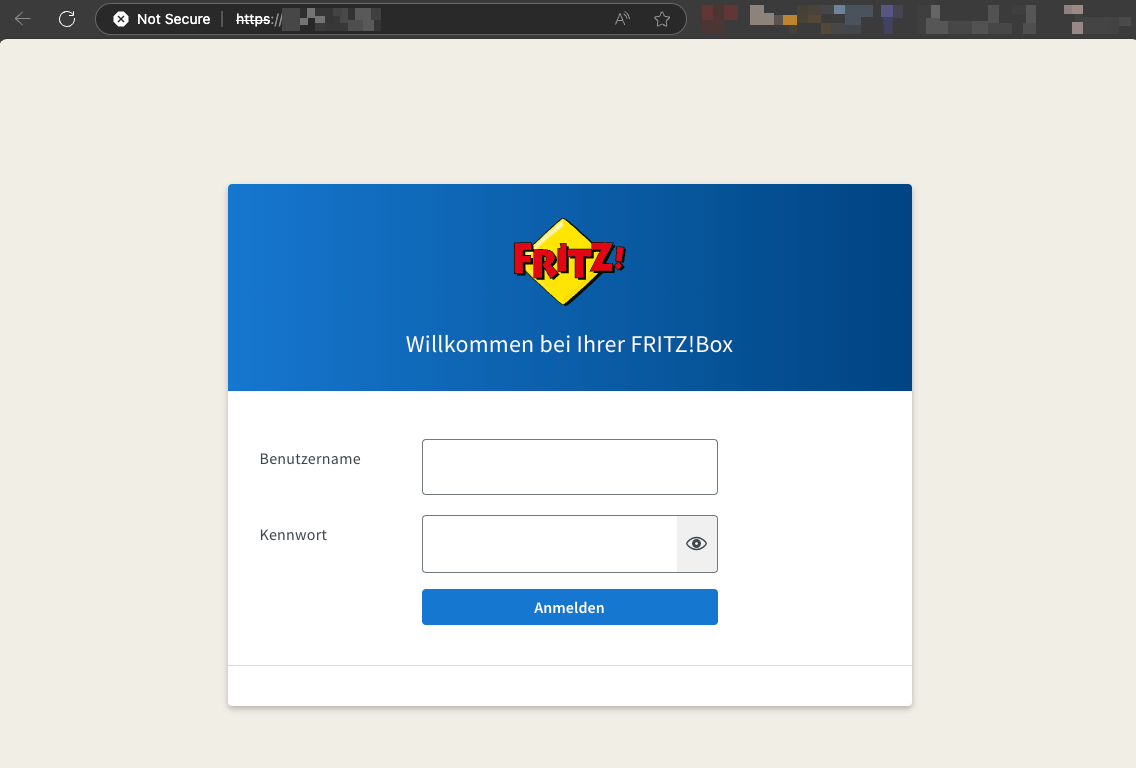

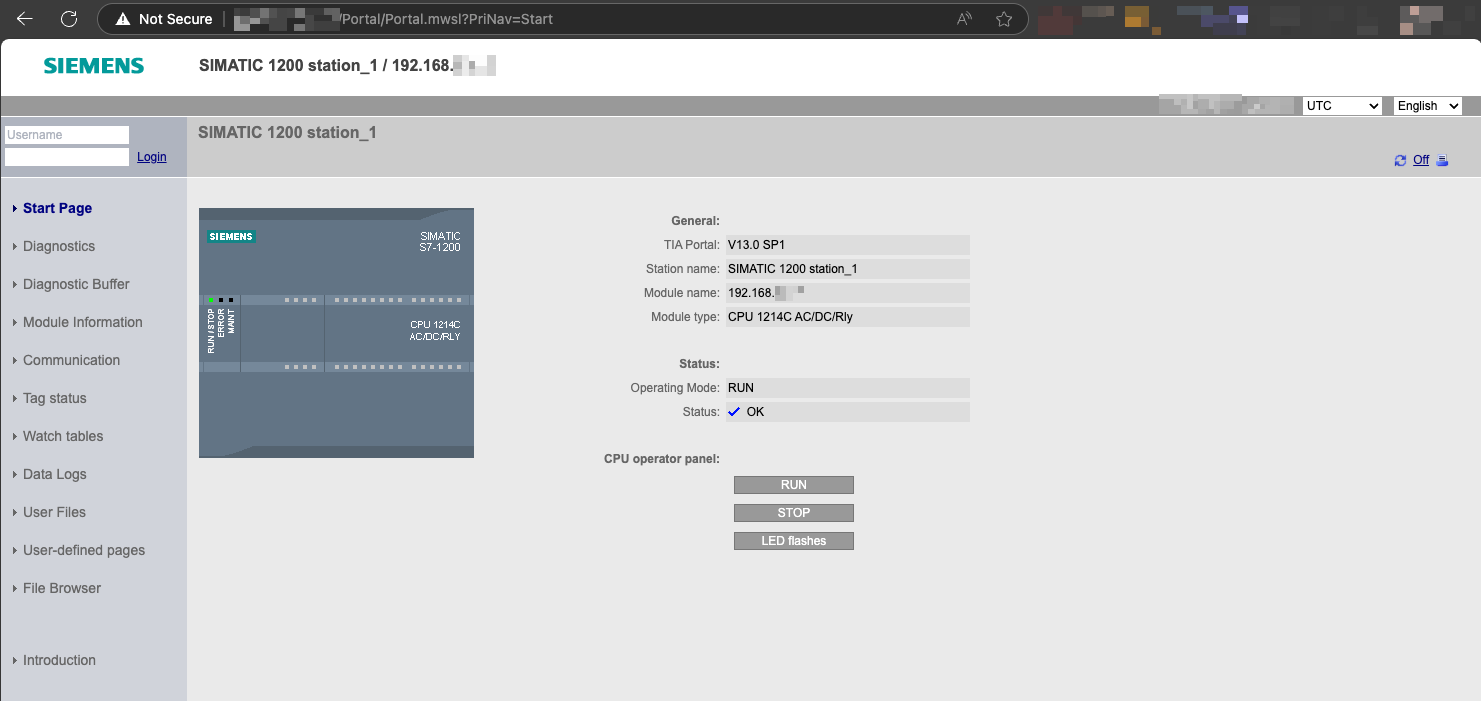

Wenn es sich um einen Webservice handelt, wie zum Beispiel ein Admin-Interface, kannst du einfach draufklicken und im Browser erscheint auch gleich die Login-Maske. Wie im Beispiel unten. 😳

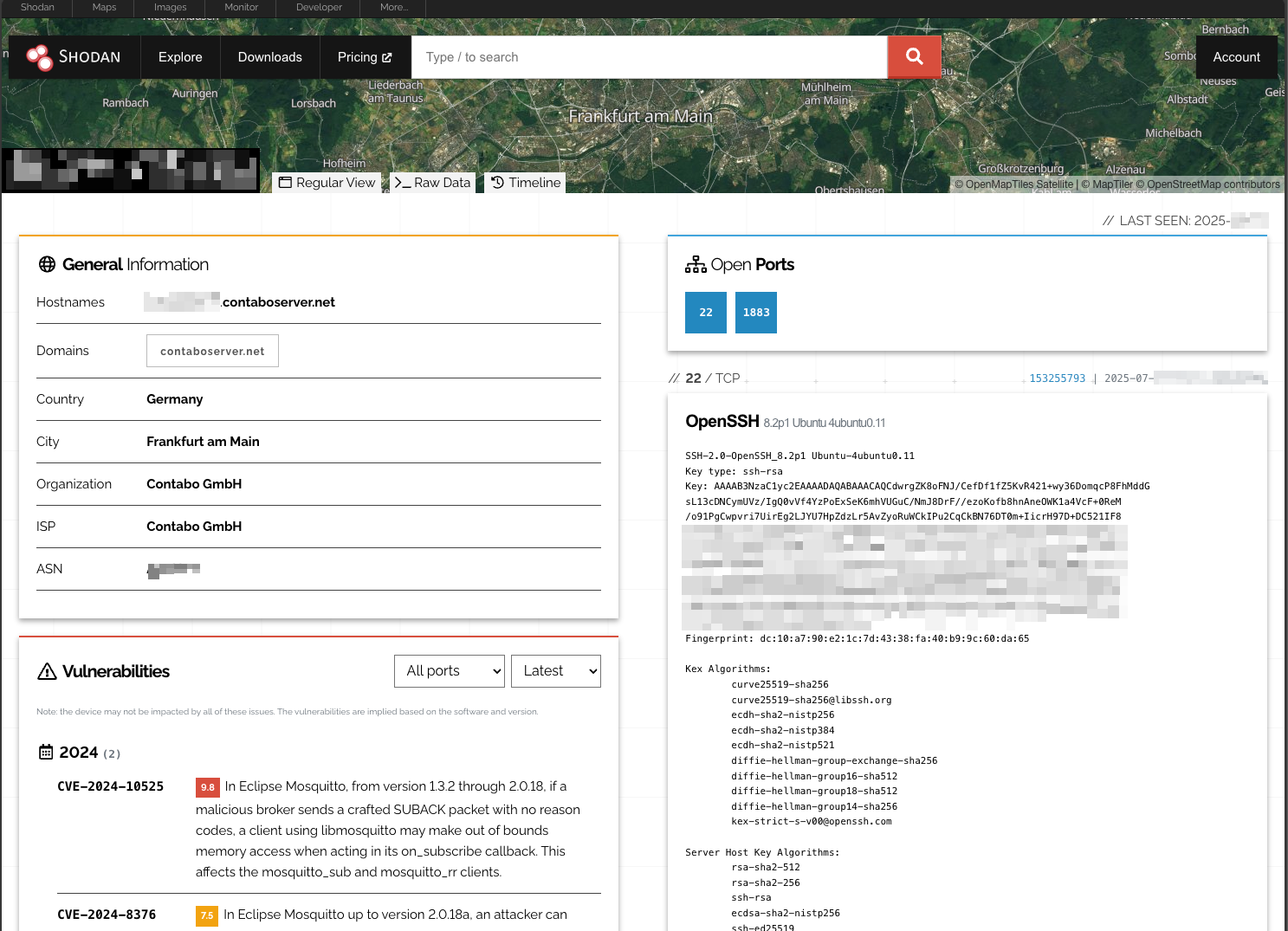

Du kannst natürlich auch spezifischer werden und nach speziellen Gerätetypen und Versionen Ausschau halten. Das ist praktisch, wenn du nach einem bestimmten Gerät mit einer bestimmten Version suchst. Das kann auch eine alte Version mit einer bekannten Schwachstelle sein, die man ausnutzen kann. 😏 Übrigens werden die passenden Schwachstellen in Shodan auf der linken Seite auch gleich mit angezeigt. Das ist echt praktisch! 👍

Die Standard-Passwörter für IoT-Geräte sind oft nicht besonders sicher und man findet sie leicht im Internet. Du könntest daraufhin nach ganz spezifischen Siemens-Steuerungen suchen.

Selbes Spiel: Wenn du draufklickst, öffnet sich die Web-Oberfläche. Mit dem passenden Kennwort hast du dann auch gleich Zugriff auf die Admin-Oberfläche.

Ja, so einfach geht das! Auch noch im Jahr 2025. 🤷♂️

Berühmte Vorfälle mit Shodan

Auf Shodan habe ich schon so einige verrückte und schräge Sachen gesehen. Es gibt bestimmt hunderte IoT-/OT-Pannen, die auch teilweise in den Medien aufgetaucht sind. Aber hier sind ein paar echte Schmankerl für dich:

- 35.000 exponierte Solar-Power-Systeme (Mai 2025)

Die Firma Forescout hat sich im Projekt "SUN:DOWN" mal die Solarsysteme angeschaut. Zu diesen Geräten von 42 Herstellern gehörten Wechselrichter, Datenlogger, Monitore, Gateways und andere Kommunikationsgeräte. Es wurden 46 verschiedene Schwachstellen entdeckt, mit denen man diese Geräte auch kapern könnte. Europa war mit 76 % der Geräte sogar Vorreiter.

Quelle: https://www.forescout.com/blog/the-security-risks-of-internet-exposed-solar-power-systems

- 7777-Botnet über Shodan entlarvt (Oktober 2023)

Ein Botnet ist eine große Anzahl von kompromittierten Geräten, die von einer zentralen Person oder Organisation gesteuert wird. Das 7777-Botnet hat damals in Spitzenzeiten über 16.000 Geräte von Herstellern wie TP-Link und Hikvision umfasst. Die Gemeinsamkeit, Port 7777, hat sie entlarvt, und über Shodan wurde das Botnet gefunden. Wenn man so viele Geräte unter Kontrolle hat, kann man die Internet-Bandbreite gegen ein einzelnes Ziel richten. Das nennt man dann "Distributed Denial of Service"-Attacke (DDoS).

Quelle: https://www.bitsight.com/blog/7777-botnet-insights-multi-target-botnet

- 27.000 MongoDB Datenbanken in einer Woche verschlüsselt (Januar 2017)

Wenn du dich mit den Service-Bannern beschäftigst, kannst du sehr präzise suchen. Zum Beispiel nach offenen Datenbanken, die einfach so im Internet stehen, ohne dass man sich authentifizieren muss. In dem Fall waren es 27.000 Stück, die von einem Hacker innerhalb einer Woche alle verschlüsselt wurden und für die Bitcoins verlangt wurden.

Quelle: https://thehackernews.com/2017/01/mongodb-database-security.html

Wie exponiert bin ich?

Wenn du jetzt neugierig, nervös oder sogar ängstlich bist und selbst überprüfen möchtest, welche Dienste deiner Firma im Internet sind, dann kannst du das ganz einfach in zwei Schritten machen. Du musst dich dafür im Firmennetzwerk befinden oder eure öffentliche IP-Adresse kennen:

- Gehe auf https://icanhazip.com und kopiere deine IP-Adresse.

- Gehe auf https://shodan.io füge die IP-Adresse ein und klick auf die Lupe

Wenn du jetzt einen Eintrag gefunden hast, dann schau ihn dir lieber genauer an, bevor du deinen IT-Leiter würgst. 😅 Es ist ja nichts Ungewöhnliches, dass Firmen im Internet Dienste wie einen Mail-Server oder VPN-Zugang zur Verfügung stellen. Wenn du nichts findest, heißt das aber nicht, dass es nichts gibt. Es ist auch üblich, dass Firmen mehrere IP-Adressen haben. Deine IT-Abteilung hat da bestimmt einen guten Überblick.

Wenn du aber interne Systeme findest, dann hast du ein Problem. Ein richtig großes!

Ich empfehle dir auch, nach eurem Firmennamen zu suchen. Ich habe schon mal das CRM-System eines Kunden gefunden, das bei einem externen Dienstleister gehostet war – natürlich mit Schwachstellen. 😩

Fazit

Wenn man online ist, ist man auch auffindbar. Das Internet ist kein Kindergeburtstag und du solltest vorsichtig sein, welche Systeme du für die gesamte Menschheit online stellst.

Shodan ist nämlich kein Hacking-Tool, sondern nur eine Suchmaschine. Sie nutzt keine Schwachstellen aus, sie schafft nur Transparenz. Du solltest es also nicht fürchten und verteufeln, sondern nutzen! Ich empfehle dir, deren Monitoring-Funktion zu nutzen und deine IP-Adressen einzutragen. Falls doch mal ein Dienst ungewollt online geht, wirst du per E-Mail informiert.

Für mich ist das ein No-Brainer! 🧠

PS: Wenn du Spaß haben möchtest, dann schau dir einfach mal die Shodan Bildersuche an. 🤣