VPN-Anbieter erleben derzeit einen Boom. Sie werben damit, das Internet privat und sicher zu machen, ganz ohne Malware und Überwachung.

Verschlüsselung, Anonymität, keine Logs, Malware-Schutz, weltweites Streaming – mit diesen Schlagworten sind VPN-Anbieter in den sozialen Medien allgegenwärtig. Ohne sich über den eigenen Schutz Gedanken gemacht zu haben, fühlt man sich sofort unsicher. Als hätte man etwas verpasst.

Warum nutzen so viele Menschen einen VPN-Provider?

- Sicherheit beim E-Banking

- Ungesicherte Hotspots in Cafés und Lounges

- Streaming aktueller Blockbuster von dubiosen Seiten.

- Im Urlaub die Bundesliga zu Hause nicht verpassen.

Für 9,90 € im Monat bekommt man eine Menge Features, die einem die Sicherheit und Privatsphäre bieten, die man sich so sehnlichst wünscht.

Aber ist eine Briefkastenfirma aus Panama mit hübschem Logo und massivem Social-Marketing wirklich vertrauenswürdiger als der eigene Internet-Provider?

Spoiler-Alarm: Nein! Aber zuerst die Grundlagen ...

Wie funktioniert ein VPN-Anbieter?

Wenn du eine Webseite aufrufst, geht die Anfrage zunächst über mehrere Server. Vom Router deines Internet Service Providers (ISP) über verschiedene lokale und entfernte Rechenzentren bis zum eigentlichen Ziel. Die öffentliche IP-Adresse, mit der du ins Internet gehst, wird Exit-Node genannt – in der Regel die deines ISP. In einem Café ist es die IP-Adresse des Providers.

Wenn du ein VPN benutzt, wird die Verbindung zum Netzwerk des VPN-Anbieters über deine IP-Adresse hergestellt. Du surfst dann im Internet, über die Exit-Nodes und der IP-Adresse des VPN-Anbieters. Das kann bei dir um die Ecke sein, aber auch in Djibouti.

Wenn du im nächsten Schritt deine E-Mails abrufst, sieht der Provider nicht, wo du bist, aber er weiß trotzdem, wer du bist. Du bist also nur teilweise anonym.

Wenn dein Datenverkehr analysiert wird, sieht dein ISP, der Cafébesitzer oder der Hacker am Nachbartisch nur, dass du mit dem VPN-Provider verbunden bist. Wenn du abends den Blockbuster von dubiosen Portalen streamst, müsste die "Internetpolizei" schon die Server in Djibouti beschlagnahmen, um dich zu erwischen.

Funktioniert doch, oder? Zumindest in der Theorie...

VPN-Anbieter bündeln Datenverkehr

2021 wurde der CIO von ExpressVPN, Daniel Gericke, zu einer Geldstrafe von 335.000 Dollar verurteilt. Er hatte die Regierung der Vereinigten Arabischen Emirate mit Spionage- und Hacking-Diensten unterstützt. Der Anbieter wusste von seiner Vergangenheit als Geheimdienstmitarbeiter und beschäftigte ihn nach seiner Verurteilung noch zwei weitere Jahre.

https://www.justice.gov/opa/pr/three-former-us-intelligence-community-and-military-personnel-agree-pay-more-168-million

Das Problem ist, dass bei diesem VPN-Anbieter alles zusammenläuft, was du im Internet machst. Du bezahlst für diesen Account mit deiner Kreditkarte, die von deiner Bank ausgestellt wurde und bei der du namentlich bekannt bist. Bei vielen VPN-Anbietern kannst du zwar auch mit Kryptowährungen bezahlen. Sobald man sich aber auf legitimen Webseiten (Bank, E-Mail etc.) einloggt, ist man beim VPN-Anbieter nicht mehr anonym.

Niemand kann überprüfen, ob der Anbieter keine Logfiles speichert!

Auch ohne Log-Dateien kann der VPN-Anbieter selbst, eine Behörde oder auch ein Angreifer den Datenverkehr "live" mitlesen und aufzeichnen.

Schon alles? Noch lange nicht ...

VPN-Anbieter können deine Daten entschlüsseln

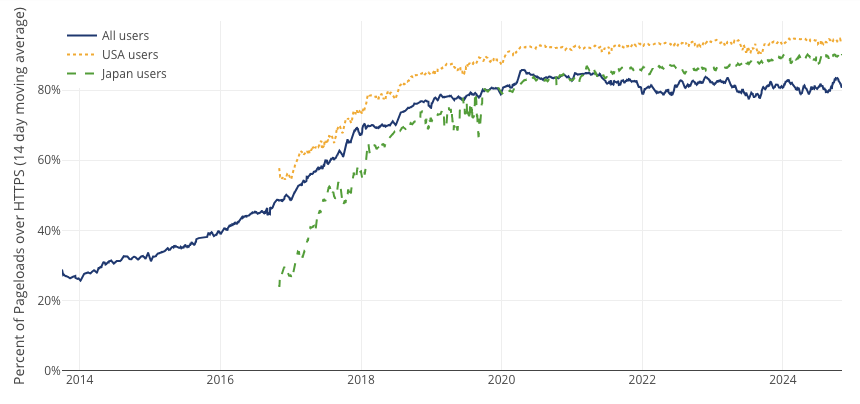

Viele Anbieter werben mit Features wie "Anti-Malware" oder ähnlichem. Dabei wird oft vergessen, dass mehr als 80% des Internet-Datenverkehrs mit TLS (Transport Layer Security) verschlüsselt ist.

Quelle: Firefox Telemetry / https://letsencrypt.org/stats

Wenn alles verschlüsselt ist, woher weiß der VPN-Anbieter, was legitim und was Malware ist?

Es gibt harmlosere Techniken, zum Beispiel lokale Browser-Plugins oder DNS-Filter (die bekannte Malware-Domains herausfiltern). Es gibt aber auch gefährlichere Methoden, zum Beispiel die Installation von Root-Zertifikaten.

Wenn du dein E-Banking im Browser öffnest und das 🔒 in der Adresszeile siehst, ist die Verbindung mit einem Zertifikat verschlüsselt. Das heißt, die Verbindung ist sicher. Dieses Zertifikat wurde von einer vertrauenswürdigen Stelle wie Let's Encrypt, oder DigiCert ausgestellt. Sollte jemand versuchen, diese Verbindung auf eine gefälschte Website umzuleiten, zeigt dein Browser eine Warnung an. Die gefälschte Website ist nämlich nicht vertrauenswürdig.

Wenn du aber nicht vertrauenswürdige Root-Zertifikate installierst, wie die deines VPN-Anbieters, kann er dich nicht nur auf andere Webseiten umleiten, sondern auch alle verschlüsselten Verbindungen zu legitimen Webseiten aufbrechen und mitlesen. Mit anderen Worten: Du erteilst ihm eine Vollmacht zur Überwachung.

Wie das in der Praxis funktioniert, hat Kasachstan gezeigt. Die Regierung hat ihre Internetnutzer gezwungen, ein solches Root-Zertifikat zu installieren, um sie zu überwachen.

https://netzpolitik.org/2019/kasachstan-zwingt-nutzer-zur-installation-von-ueberwachungszertifikat/

Werde dein eigener VPN-Anbieter

Wenn du mehr Sicherheit willst, dann mach sie dir doch selbst. Du brauchst dazu nur einen alten Laptop, einen Raspberry Pi oder ein NAS, das bei dir zu Hause im Netzwerk läuft. Die Lösung ist WireGuard, ein moderner und sicherer VPN-Tunnel. Es verwendet die gleiche state-of-the-art Kryptographie wie Signal und WhatsApp. Das Schönste daran ist, dass nur du die Schlüssel besitzt. Außerdem ist WireGuard Open Source und es gibt Clients für alle Plattformen: Windows, Linux, macOS, Android, iOS usw.

😀 Was sind die Vorteile eines eigenen VPNs?

- Du kontrollierst die Zugänge, den Datenverkehr und die Logs.

- Du bist auch im Café oder in der Lounge geschützt.

- Du kannst immer auf deine Geräte zu Hause zugreifen

- Du kannst auch heimische Inhalte streamen - Hallo Bundesliga!

- Du sparst das Geld für das VPN-Abo

- Du machst deine eigene Sicherheit und lernst etwas dazu

😤 Und die Nachteile?

- Du kannst regionale Sperren (Geoblocking) nicht umgehen.

- Du musst dich damit auseinandersetzen.

- Du bist nicht anonym im Internet

Schritt 1: Server einrichten Jeder Computer, der einen Dienst anbietet, ist ein Server. Nimm einfach, was du hast, zum Beispiel einen alten Laptop, den Raspberry Pi, den du noch hast, oder dein NAS. Es gibt auch viele Router, die WireGuard bereits unterstützen.

💡Profi-Tipp: Nimm Geräte, die wenig Strom verbrauchen. Sie sind leiser, produzieren weniger Abwärme und du sparst auch noch Geld. Raspberry Pi oder alte Lenovo Tiny PCs kosten um die 100€ und lohnen sich.

Schritt 2: Öffentliche IP prüfen. Du brauchst eine öffentliche IP, um einen Server zu betreiben. Bei LTE/5G ist das selten der Fall. So kannst du das überprüfen:

- Gehe auf https://icanhazip.com und kopiere die IP-Adresse.

- Öffne eine cmd.exe und gib ein

tracert meineip

Ersetze"meineip" durch deine kopierte IP-Adresse. Wenn du nur eine Zeile bekommst, hast du eine öffentliche IP. Wenn nicht, kannst du einen Cloud-Server bei AWS oder Azure mieten oder eine Lösung wie Tailscale verwenden.

Schritt 3: DynDNS einrichten. Bei vielen privaten ISPs ändert sich die öffentliche IP regelmäßig. Dann kannst du dich nicht mehr in dein VPN einloggen. Um das zu verhindern, richtest du einen DynDNS-Dienst wie NoIP auf deinem Server ein.

Du bekommst dann eine Domain wie zum Beispiel michael.ddns.net, die mit deiner öffentlichen IP-Adresse verknüpft ist. Wenn sie sich ändert, wird die Domain automatisch aktualisiert. Auf einem Raspberry Pi kannst du den ddclient verwenden. Viele Router haben diese Funktion aber bereits eingebaut.

Schritt 4: WireGuard installieren. Ich kann euch leider keine Anleitung für die Installation von WireGuard auf allen Plattformen geben, denn das würde den Rahmen sprengen. Aber die Macher unter euch finden die passenden Infos auf Google oder YouTube. Eine super Lösung für Raspberry Pis ist PiVPN, da sie einfach einzurichten ist. Achte einfach darauf, dass du deinen DynDNS-Namen als DNS-Namen verwendest.

Schritt 5: Port weiterleiten. Um aus dem Internet erreichbar zu sein, muss dein Router den Port deines WireGuard-Servers (Standard: UDP 51820) weiterleiten. Wie das geht, erfährst du im Internet in der entsprechenden Anleitung zu deinem Router.

⚠️ Achtung! Leite nur diesen einen Port weiter, sonst hast du ein ernsthaftes Sicherheitsproblem. Stelle auch sicher, dass dein Server automatisch die neuesten Sicherheitsupdates installiert.

Schritt 6: Client-Geräte hinzufügen. Damit dein Server weiß, wer sich verbinden darf, musst du Zugänge erstellen. Das ist von Plattform zu Plattform unterschiedlich.

Für PiVPN gib folgenden Befehl ein:

pivpn -qr

Das erzeugt einen QR-Code, den du einfach mit der WireGuard App auf deinem Smartphone oder Tablet einscannen kannst.

Alternativ kannst du mit dem Befehl auch eine Konfigurationsdatei für Laptops und Desktops erzeugen:

pivpn add

Verwende aber immer nur einen Zugang pro Gerät!

Schritt 7: Client-Apps einrichten. Lade die WireGuard App auf dein Gerät. Du findest sie im App Store / Play Store oder als Setup unter https://www.wireguard.com/install/.

Scanne den generierten QR-Code ein oder importiere die Config-Datei.

Fertig!

Deaktiviere auf deinem Smartphone das WLAN und verbinde dich mit WireGuard. Du betreibst nun dein eigenes VPN! 🥳

Mit https://icanhazip.com kannst du überprüfen, ob du tatsächlich mit der IP-Adresse von zu Hause aus online bist.

Wann sind VPN-Anbieter trotzdem sinnvoll?

Wenn du die Vorteile eines globalen VPN-Anbieters nutzen möchtest, solltest du wissen, dass es gewisse Einschränkungen bei Anonymität und Sicherheit gibt. Du kannst zum Beispiel Geoblocking umgehen oder temporär deinen Datenverkehr in unsicheren Netzwerken schützen. Für letzteres empfehle ich aber trotzdem, ein eigenes VPN einzurichten.

Fazit

Es gibt keine Wunderheilmittel. Wenn du einen Panzer kaufst, musst du dennoch aufpassen, dass du nicht über die Klippe fährst. Bevor du deinen gesamten Datenverkehr durch ein Nadelöhr zu einer Briefkastenfirma in Panama schickst, überleg dir lieber, was du wirklich brauchst. Wer mit dem Gesetz in Konflikt gerät, dem kann auch ein kommerzieller VPN-Anbieter zum Verhängnis werden.

Sicherheit kann man nicht einfach kaufen, schon gar nicht für € 9,90. Man muss sie sich selbst MACHEN.